Theo nhiều chuyên gia bảo mật, Ransomware đại diện cho một trong những mối đe dọa an ninh mạng nghiêm trọng nhất, với thiệt hại kinh tế lên đến hàng tỷ đô la. Câu hỏi đặt ra là liệu có khả năng đảo ngược các cuộc tấn công mã hóa do ransomware gây ra hay không? Liệu tất cả biến thể của ransomware có thể được giải mã, hay một số trong số đó vượt qua mọi nỗ lực giải mã?

Ransomware là gì?

Ransomware là một loại malware được thiết kế để mã hóa dữ liệu trên thiết bị bị ảnh hưởng, yêu cầu nạn nhân trả tiền chuộc để đổi lấy khóa giải mã. Trong lĩnh vực an ninh mạng, ransomware được nhìn nhận như một trong những loại phần mềm độc hại gây ra thiệt hại nghiêm trọng và rộng lớn.

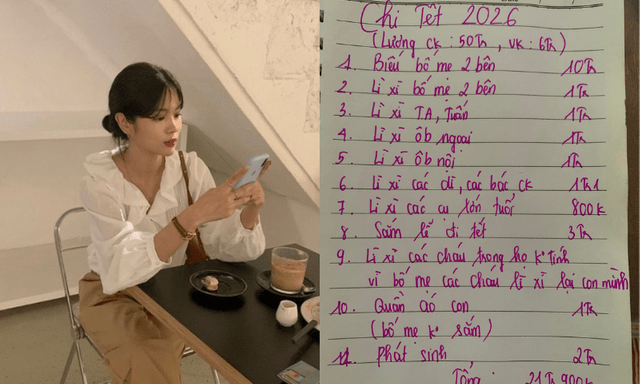

Về cơ bản, mã hóa là một phần không thể thiếu trong việc bảo vệ thông tin, thường được áp dụng cùng với các phương pháp như băm và làm mờ dữ liệu để ngăn chặn việc đọc trái phép. Mã hóa sử dụng các kỹ thuật mật mã học phức tạp, yêu cầu khóa giải mã để có thể khôi phục dữ liệu gốc. Ransomware khai thác mã hóa như một phương tiện để giữ dữ liệu làm con tin, đòi tiền chuộc thường qua Bitcoin qua một kênh ẩn như Tor.

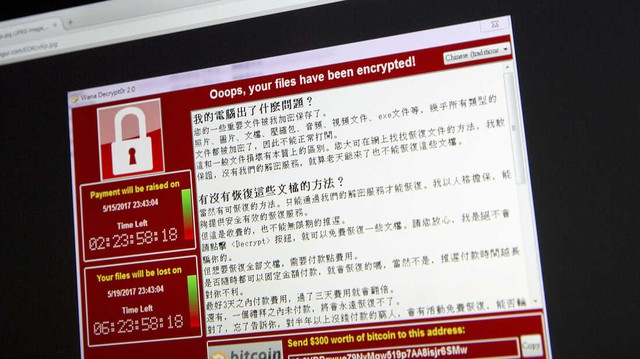

Nạn nhân thường nhận được thông báo về cuộc tấn công thông qua một cửa sổ pop-up hoặc bằng cách thay đổi hình nền, cung cấp chi tiết về số tiền chuộc yêu cầu và hậu quả của việc không tuân thủ. Thông thường, giới tội phạm mạng thường yêu cầu nạn nhân phải trả qua các phương thức thanh toán bằng tiền điện tử như Bitcoin (hoặc các loại tiền điện tử khác) để tránh bị truy vết. Đáng nói, dù nạn nhân có thanh toán tiền chuộc, không có gì đảm bảo rằng họ sẽ nhận được khóa giải mã hoặc kẻ tấn công sẽ không chỉ đơn giản lấy tiền và bỏ đi.

Quá trình mã hóa của ransomware thực hiện như thế nào?

Trong số các thuật toán mã hóa, một số được sử dụng phục vụ bảo mật và quyền riêng tư, trong khi một số thuật toán khác được tội phạm mạng sử dụng để lây nhiễm vào mạng của doanh nghiệp và tống tiền. Tuy nhiên, hầu hết các nhà phát triển ransomware đều có phương pháp mã hóa tùy chỉnh.

Tuy nhiên, các phương thức mã hóa tùy chỉnh này vẫn theo 2 cách tiếp cập phổ biến: đối xứng và bất đối xứng, với sự khác nhau về mức độ phức tạp và bảo mật.

Với mã hóa đối xứng, đây là một cách đơn giản để mã hóa dữ liệu. Cả người gửi và người nhận đều sử dụng chữ cái ở cùng một số vị trí cố định, được gọi là “khóa” (key). Chìa khóa 'giải mã' được giữ bí mật và chỉ có người gửi và người nhận mới có nó. Tuy nhiên, tin tặc hiếm khi sử dụng mã hóa đối xứng. Mặc dù việc mã hóa được thực hiện nhanh hơn, phương thức này cũng dễ bị 'giải mã' hơn.

Trong khi đó, mã hóa bất đối xứng là một phương pháp mã hóa phức tạp hơn. Chúng có hai khóa: khóa chung và khóa riêng (public key và private key). Khi nhà phát triển sử dụng khóa chung để mã hóa dữ liệu, dữ liệu chỉ có thể được mở bằng khóa riêng. Ngược lại, khi mã hóa được thực hiện bằng khóa riêng, chỉ khóa chung mới có thể giải mã được.

Đương nhiên, quy trình này đảm bảo sự bảo mật cho mảng an ninh mạng và quyền riêng tư dữ liệu, khi chỉ người tạo mã hóa mới có thể giải mã nó (hoặc cho phép xác thực). Tuy nhiên, tin tặc cũng sẽ sử dụng phương thức này để mã hóa dữ liệu thông qua ransomware của chúng.

Để khiến mọi việc trở nên thách thức hơn đối với nạn nhân, tội phạm mạng đã và đang phát triển phần mềm độc hại phức tạp hơn bằng cách sử dụng kết hợp mã hóa đối xứng và bất đối xứng. Chẳng hạn, ransomware hiện đại như WannaCry là một trường hợp sử dụng kỹ thuật kết hợp giữa mã hóa đối xứng và bất đối xứng.

Có thể giải mã tất cả các loại ransomware được không?

Mặc dù ransomware có thể nhắm vào cá nhân, nhưng các tổ chức thường xuyên trở thành mục tiêu ưu tiên do khả năng thanh toán khoản tiền chuộc lớn hơn. Nhìn chung, Ransomware vẫn là một mối đe dọa đáng kể trong thế giới kỹ thuật số, nhưng không phải không có cách phòng vệ.

Về mặt kỹ thuật, tất cả các loại ransomware đều có thể được giải mã.

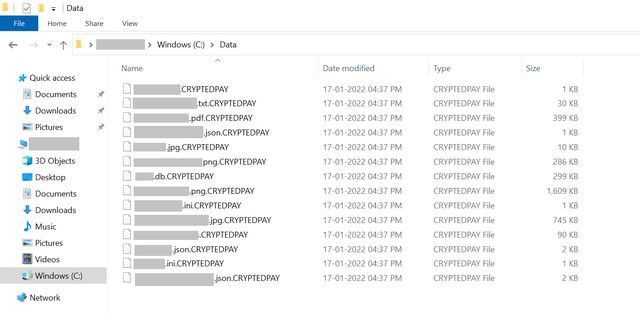

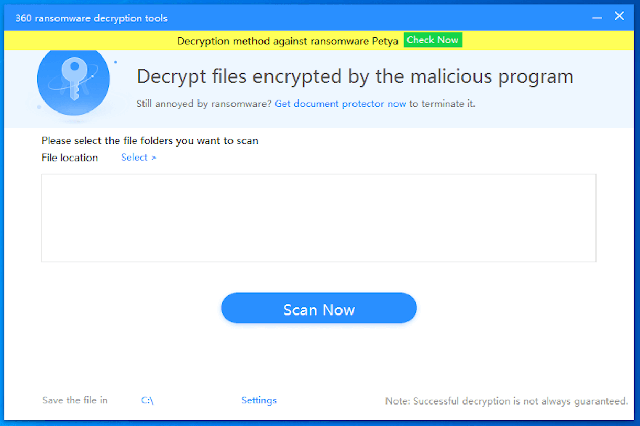

Theo đó, các công cụ giải mã được thiết kế để tìm hiểu hành vi của một loại ransomware nhất định, sau đó sử dụng kiến thức này để giải mã các tệp bị nhiễm. Khi một tệp được giải mã, đoạn mã ngẫu nhiên được thực thi bằng mã hóa ban đầu sẽ được giải mã, qua đó giúp chuyển đổi dữ liệu trở lại nguyên bản.

Tất nhiên, điều này cũng đồng nghĩa với việc mỗi loại ransomware cần có bộ giải mã riêng. Bạn không thể lấy một công cụ giải mã bất kì và sử dụng nó trên tất cả các loại ransomware, vì mỗi loại có thuộc tính và đoạn mã riêng. Đây là lý do chính khiến ransomware khó giải mã, vì nạn nhân phải biết đó là loại ransomware nào để tìm ra công cụ giải mã phù hợp.

Hiện tại, có rất nhiều loại ransomware đã có công cụ 'giải mã', với một số lượng không nhỏ được phát hành miễn phí, trong khi một số khác cần phải trả tiền để có thể sử dụng.

Thông thường, ransomware ít phức tạp sẽ dễ giải mã hơn vì mã của nó dễ đọc và tìm lỗ hổng hơn. Ví dụ: Jigsaw ransomware có thể được giải mã bằng một số công cụ trực tuyến miễn phí, chủ yếu là vì nó có thiết kế khá cơ bản. Dưới đây là danh sách một số chủng ransomware phổ biến mà các công cụ giải mã đã được phát hành: Jigsaw, Bart, Apocalypse, BadBlock, TeslaCrypt, Legion, 777, SZFLocker, Crypt888, Aurora, InsaneCrypt, Striked, BTCWare, MicroCop.

Tuy nhiên, như đã đề cập tới ở trên, không có công cụ giải mã 'vạn năng' nào cho từng loại ransomware. Đặc biệt với các chủng ransomware mới hơn, sẽ mất một khoảng thời gian để các nhà phát triển tung ra công cụ giải mã. Ví dụ như LockBit, hiện tại không có công cụ giải mã nào được phát triển để đối phó ransomware này.

Đương nhiên, vào thời điểm các công cụ giải mã 'vắng bóng', những kẻ điều hành ransomware có thể tấn công nhiều mục tiêu. Trên hết, mã hóa được sử dụng bởi các ransomware phức tạp hơn sẽ khó bị bẻ khóa hơn, do đó, công cụ giải mã sẽ mất nhiều thời gian hơn để được phát hành.

Một khía cạnh đáng lo ngại khác ở đây là một số ransomware thậm chí không có khóa giải mã. Ví dụ: ZDNet đã báo cáo rằng một loại ransomware cụ thể được các nhà nghiên cứu tìm thấy có thiết kế cơ bản đến mức không thể giải mã được. Phần mềm ransomware này, được gọi là Cryptonite, chỉ xóa sạch các tệp của thiết bị bị nhiễm chứ không chỉ mã hóa chúng.

Tổng hợp