Một phiên bản mới của trình tải phần mềm độc hại, trojan Necro dành cho Android đã được cài đặt trên 11 triệu thiết bị thông qua Google Play trong các cuộc tấn công chuỗi cung ứng SDK độc hại.

Phiên bản mới này của Trojan Necro được cài đặt thông qua bộ công cụ phát triển phần mềm quảng cáo độc hại (SDK) được sử dụng bởi các ứng dụng hợp pháp, bản mod trò chơi Android và các phiên bản sửa đổi của phần mềm phổ biến như Spotify, WhatsApp và Minecraft.

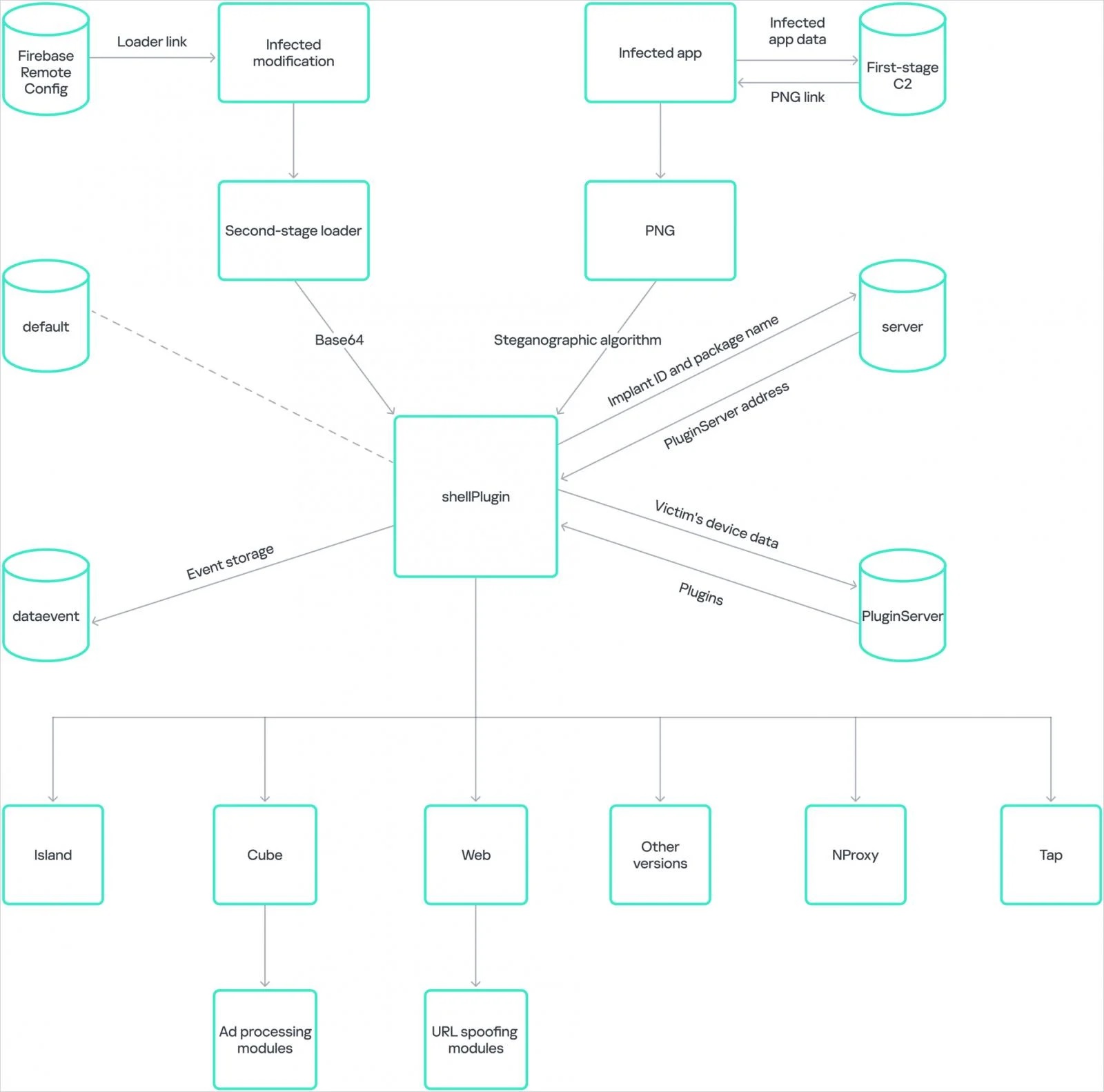

Necro cài đặt nhiều phần mềm độc hại vào các thiết bị bị nhiễm và kích hoạt nhiều plugin độc hại, bao gồm:

- Phần mềm quảng cáo tải liên kết thông qua cửa sổ WebView vô hình (Plugin Island, Cube SDK)

- Các mô-đun tải xuống và thực thi các tệp JavaScript và DEX tùy ý (Happy SDK, Jar SDK)

- Các công cụ được thiết kế riêng để tạo điều kiện cho gian lận đăng ký (Web plugin, Happy SDK, Tap plugin)

- Cơ chế sử dụng các thiết bị bị nhiễm làm proxy để định tuyến lưu lượng truy cập độc hại (Plugin NProxy)

Kaspersky phát hiện ra sự hiện diện của Necro trên hai ứng dụng trên Google Play, cả hai đều có lượng người dùng đáng kể. Ứng dụng đầu tiên là Wuta Camera của 'Benqu', một công cụ chỉnh sửa và làm đẹp ảnh có hơn 10.000.000 lượt tải xuống trên Google Play.

Các nhà phân tích mối đe dọa báo cáo rằng Necro đã xuất hiện trên ứng dụng khi phát hành phiên bản 6.3.2.148 và vẫn được nhúng cho đến phiên bản 6.3.6.148, thời điểm Kaspersky thông báo cho Google.

Mặc dù trojan đã bị xóa trong phiên bản 6.3.7.138 nhưng bất kỳ phần mềm độc hại nào có thể đã được cài đặt thông qua các phiên bản cũ hơn thì Necro vẫn có thể ẩn núp trên các thiết bị Android.

Ứng dụng hợp pháp thứ hai có Necro là Max Browser của 'WA message recover-wamr', đã có 1 triệu lượt tải xuống trên Google Play cho đến khi bị xóa sau báo cáo của Kaspersky.

Kaspersky tuyên bố rằng phiên bản mới nhất của Max Browser, 1.2.0, vẫn mang Necro, do đó không có phiên bản sạch nào để nâng cấp và người dùng trình duyệt web được khuyến cáo gỡ cài đặt ngay lập tức và chuyển sang một trình duyệt khác.

Kaspersky cho biết hai ứng dụng này đã bị nhiễm một SDK quảng cáo có tên là 'Coral SDK', sử dụng kỹ thuật che giấu để ẩn các hoạt động độc hại và kỹ thuật ẩn hình ảnh để tải xuống phần tải trọng thứ hai, shellPlugin, được ngụy trang dưới dạng hình ảnh PNG vô hại.

Google chia sẻ với BleepingComputer rằng họ đã biết về các ứng dụng được báo cáo và đang điều tra chúng.

Bên ngoài Google Play Store, Trojan Necro chủ yếu lây lan qua các phiên bản sửa đổi của các ứng dụng phổ biến (mod) được phân phối qua các trang web không chính thức.

Các ví dụ đáng chú ý được Kaspersky phát hiện bao gồm các bản mod WhatsApp 'GBWhatsApp' và 'FMWhatsApp', hứa hẹn kiểm soát quyền riêng tư tốt hơn và mở rộng giới hạn chia sẻ tệp. Một ví dụ khác là bản mod Spotify, 'Spotify Plus', hứa hẹn quyền truy cập miễn phí vào các dịch vụ cao cấp không có quảng cáo.

Báo cáo cũng đề cập đến các bản mod Minecraft và các bản mod cho các trò chơi phổ biến khác như Stumble Guys, Car Parking Multiplayer và Melon Sandbox, đều bị nhiễm trình tải Necro.

Trong mọi trường hợp, hành vi gây hại đều giống nhau—hiển thị quảng cáo ở chế độ nền để tạo ra doanh thu gian lận cho kẻ tấn công, cài đặt ứng dụng và APK mà không có sự đồng ý của người dùng và sử dụng WebView vô hình để tương tác với các dịch vụ trả phí.

Vì các trang web phần mềm Android không chính thức không báo cáo số lượng tải xuống một cách đáng tin cậy nên tổng số ca nhiễm do làn sóng Trojan Necro mới nhất này gây ra vẫn chưa được biết, nhưng ít nhất phải có 11 triệu ca nhiễm từ Google Play.

Google đã gửi cho BleepingComputer bình luận sau:"Tất cả các phiên bản độc hại của ứng dụng được xác định trong báo cáo này đã bị xóa khỏi Google Play trước khi báo cáo được công bố. Người dùng Android được tự động bảo vệ khỏi các phiên bản đã biết của phần mềm độc hại này thông qua Google Play Protect, được bật theo mặc định trên các thiết bị Android có Dịch vụ Google Play. Google Play Protect có thể cảnh báo người dùng hoặc chặn các ứng dụng được biết là có hành vi độc hại, ngay cả khi các ứng dụng đó đến từ các nguồn bên ngoài Play".

Nguyên Đỗ