Khóa BootROM PS5 bị công khai và ý nghĩa thực sự

Ngay khi năm 2026 bắt đầu, cộng đồng bảo mật ghi nhận việc các khóa ROM của PlayStation 5 bị đăng tải công khai trên Internet. Theo Cyber Sec Guru, đây là các mã phần cứng được lưu trực tiếp trong bộ xử lý của PS5 và đã bị dump lên mạng vào ngày 31/12/2025, sau đó lan truyền nhanh chóng trên nhiều diễn đàn và wiki kỹ thuật.

Đối với người dùng phổ thông, sự việc này không đồng nghĩa với việc PS5 có thể bị jailbreak ngay lập tức. Tuy nhiên, với các nhà nghiên cứu bảo mật, hacker hoặc modder có kiến thức chuyên sâu, rào cản tiếp cận các lớp bảo mật cốt lõi của hệ máy đã thấp hơn đáng kể so với trước đây.

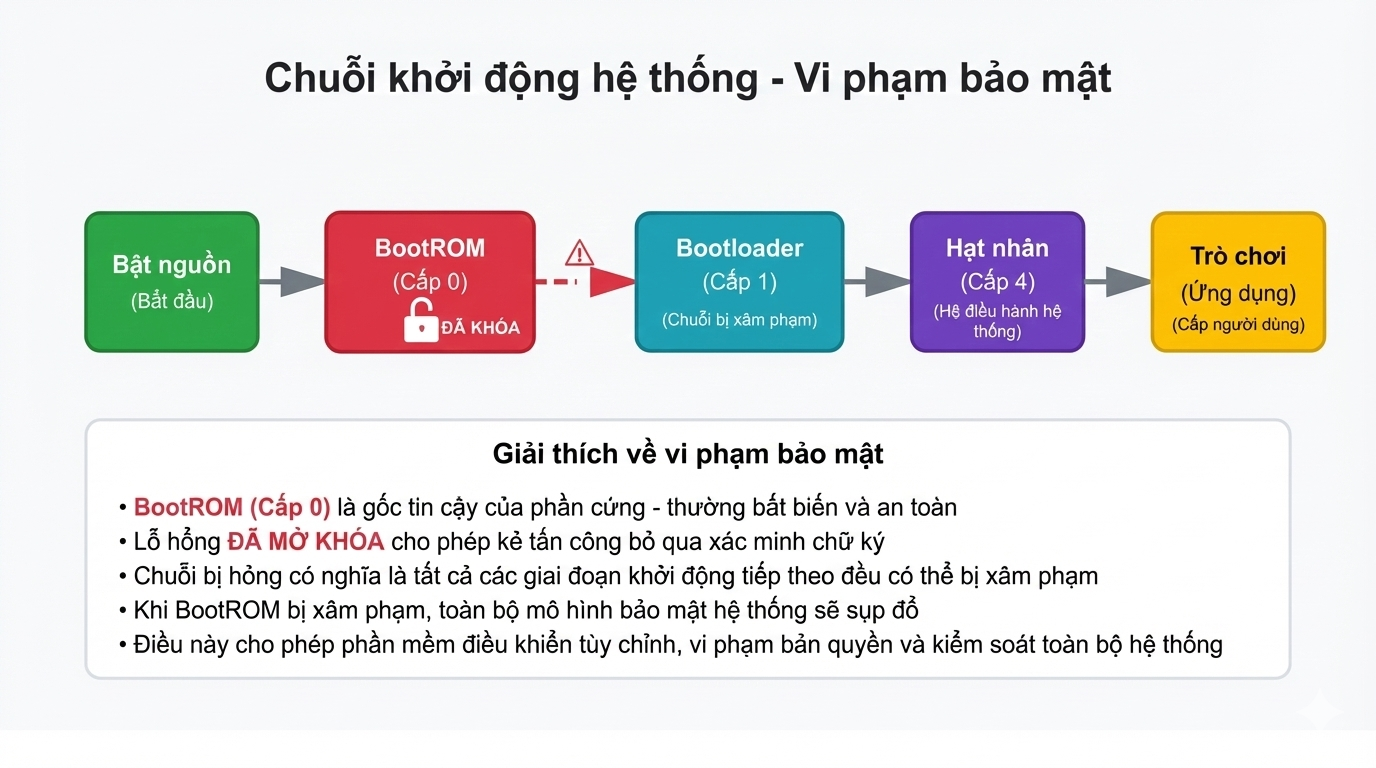

Phần bị lộ là các mã BootROM, được xem là tuyến phòng thủ đầu tiên của PS5 khi khởi động. BootROM chịu trách nhiệm xác minh bootloader, đảm bảo rằng quá trình khởi động không bị can thiệp và chỉ chạy mã hợp lệ do Sony ký xác thực.

Vì sao Sony gần như không thể vá lỗ hổng này

Khi các khóa BootROM đã xuất hiện ngoài cộng đồng, về mặt lý thuyết, hacker có thể giải mã và phân tích ngược bootloader để hiểu rõ cơ chế khởi động của PS5. Mục tiêu cuối cùng là tìm cách chạy mã chưa được ký trực tiếp trên hệ máy.

Vấn đề lớn nhất nằm ở chỗ các khóa bootloader này được ghi cứng vào silicon của chip. Điều đó đồng nghĩa Sony không thể đơn giản phát hành một bản cập nhật phần mềm để khắc phục cho hàng triệu máy PS5 đã bán ra. Giải pháp triệt để duy nhất là thiết kế lại phần cứng cho các phiên bản PS5 trong tương lai hoặc thu hồi máy đang lưu hành, điều gần như không khả thi do chi phí và quy mô quá lớn.

Hiện tại, danh sách đầy đủ các khóa BootROM của PS5, bao gồm chuỗi hex và keyseed, đã xuất hiện công khai trên PS5 Developer Wiki. Dù chưa dẫn tới bẻ khóa ngay, đây được xem là nền tảng quan trọng cho các khai thác bảo mật phức tạp hơn về sau.

Nguy cơ dài hạn với homebrew và vi phạm bản quyền

Lịch sử cho thấy Sony từng đối mặt tình huống tương tự với PlayStation 3, khi một sai sót trong cơ chế mã hóa đã cho phép cài đặt phần mềm homebrew. Hệ quả không chỉ dừng ở việc tùy biến hệ máy, mà còn kéo theo nạn sao chép lậu game và gian lận trong các tựa game online như Call of Duty.

Với PS5, vụ rò rỉ khóa ROM có thể dẫn đến các kịch bản tương tự trong tương lai. Hacker có khả năng chạy mã không được ký, sao lưu và khởi chạy game vi phạm bản quyền hoặc phát triển homebrew sâu hơn cho hệ máy. Dù vậy, quá trình này được đánh giá sẽ cần nhiều thời gian, do các lớp bảo mật khác của PS5 hiện vẫn chưa bị xâm phạm.

Tóm lại, đây chưa phải là hồi kết cho hệ thống bảo mật của PS5, nhưng là một bước lùi đáng kể, đặt Sony vào thế khó trong cuộc chiến dài hạn với hack, mod và vi phạm bản quyền trên console thế hệ mới.

|

Những gì có thể xảy ra sau này: Thứ nhất, chạy homebrew ở mức hệ thống. Khi khóa BootROM đã bị lộ, các nhà nghiên cứu có thể hiểu chính xác quá trình khởi động của PS5. Nếu thành công, người dùng có thể cài ứng dụng tự phát triển như trình giả lập, công cụ media nâng cao, hệ điều hành tùy biến hoặc các tiện ích hệ thống mà Sony không cho phép. Thứ hai, hack mang tính vĩnh viễn. Vì khóa BootROM được ghi cứng trong silicon, Sony không thể vá bằng cập nhật phần mềm. Nếu một exploit hoàn chỉnh được xây dựng dựa trên lỗ hổng này, PS5 đời hiện tại sẽ không thể bị “vá chết” như các lỗi firmware thông thường. Đây là lý do giới bảo mật đánh giá vụ việc rất nghiêm trọng, dù hiện tại chưa có công cụ nào cho người dùng. Thứ ba, mở đường cho sao lưu và chạy game không bản quyền. Đây là kịch bản nhạy cảm nhất. Khi có thể chạy mã không ký ở mức thấp, việc dump game, bypass DRM hoặc chạy bản sao lưu từ ổ cứng ngoài sẽ trở nên khả thi hơn rất nhiều. Lịch sử PS3 cho thấy homebrew thường đi kèm với vi phạm bản quyền, dù ban đầu mục tiêu chỉ là nghiên cứu. Thứ tư, nguy cơ gian lận trong game online. Nếu hack hệ thống đạt tới mức kernel hoặc hypervisor, việc can thiệp vào bộ nhớ game, cheat online hoặc phá vỡ cân bằng các tựa game multiplayer là điều Sony từng phải đối mặt ở thế hệ trước. |

Phạm Hoàng